日前,有研究显示,臭名昭著的Emotet恶意软件正在积极部署一个新模块,意欲窃取存储在Google Chrome浏览器中的信用卡信息。

根据网络安全公司Proofpoint近日来的观察,这个专门针对Google Chrome浏览器的信用卡窃取程序拥有将收集到的信息转移到不同远程命令和控制 (C2) 服务器上的能力。

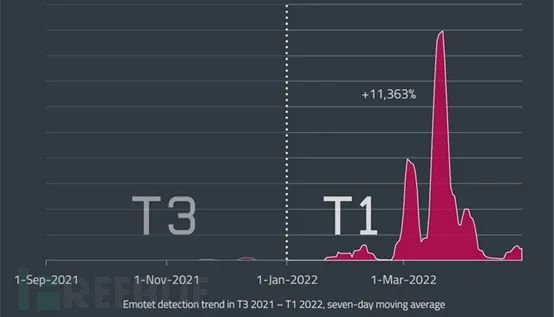

2021年1月,在多国联合执法行动的努力下,恶意软件Emotet的基础设施被关闭。此后的10个月,Emotet的活动显著减少,曾一度销声匿迹。然而,在2021年底,Emotet又卷土重来了,并持续高度活跃状态。

Emotet是一种先进的、能够自我传播的模块化木马,通常是通过电子邮件活动或其他有效负载,如勒索软件进行传播。对于Emotet,外界普遍认为其背后是一个名为TA542(又名Mummy Spider或Gold Crestwood)的黑客组织。

直到2022年4月,Emotet依然是最广为流行的恶意软件,在全球范围内,对6%的组织机构产生了影响,紧随其后的是恶意软件Formbook 和 Agent Tesla。根据软件技术公司Check Point的研究,这些恶意软件都是通过OneDrive URL和lnk附件中的PowerShell测试新的交付方法,从而绕过微软的宏限制。

作为大规模垃圾邮件攻击的一部分,针对各国组织机构的钓鱼邮件数量(这些钓鱼邮件通常会劫持现有通信)从2022年2月的3000封暴增到3月的约3万封,这一事实更进一步证实了Emotet恶意软件的相关威胁正在稳步增长。

知名安全软件公司ESET的研究人员表示,Emotet在2022年2月到4月期间发动的攻击活动“转向了更高的档位”, 2022年的前4个月的检测数量与上一个季度(2021年9月至12月)相比,增幅为11000%,足足增加了100倍有余。

这家斯洛伐克安全公司指出,自这个僵尸网络复活以来,日本、意大利和墨西哥一直是其经常攻击的目标。其中最大规模的一次发生2022年3月16日。

“Emotet最近利用lnk和XLL文件发动的攻击的规模明显小于3月在它通过受损的DOC文件发动的攻击”,高级检测工程师Dušan Lacika 表示道,“这表明攻击者在测试新的向量分布时仅仅运用了僵尸网络的一小部分潜力,而这可以取代现在默认禁用的VBA宏。”

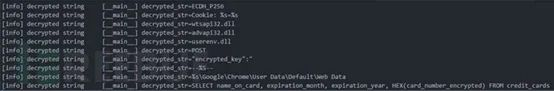

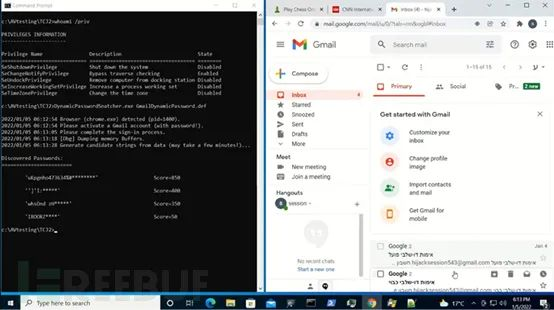

此外,身份安全管理领导者CyberArk的研究人员也向我们展示了一种新技术,可以直接从chrome网络浏览器的内存中提取明文凭证。

“凭证数据以明文格式存储在Chrome的内存中”,CyberArk的研究人员Zeev Ben Porat这样说道,“除了登录特定web应用程序时输入的动态数据外,攻击者可以通过浏览器将存储在密码管理器中的所有密码加载到内存中。”

这其中也包括了与cookie相关的信息,例如会话cookie,攻击者很可能通过它来提取信息并劫持用户的账户,即便用户受到多重身份验证的保护。

*文章来源于网络

首页

首页

上一篇

|

数以万计开源项目开发账户遭大规模泄露

上一篇

|

数以万计开源项目开发账户遭大规模泄露